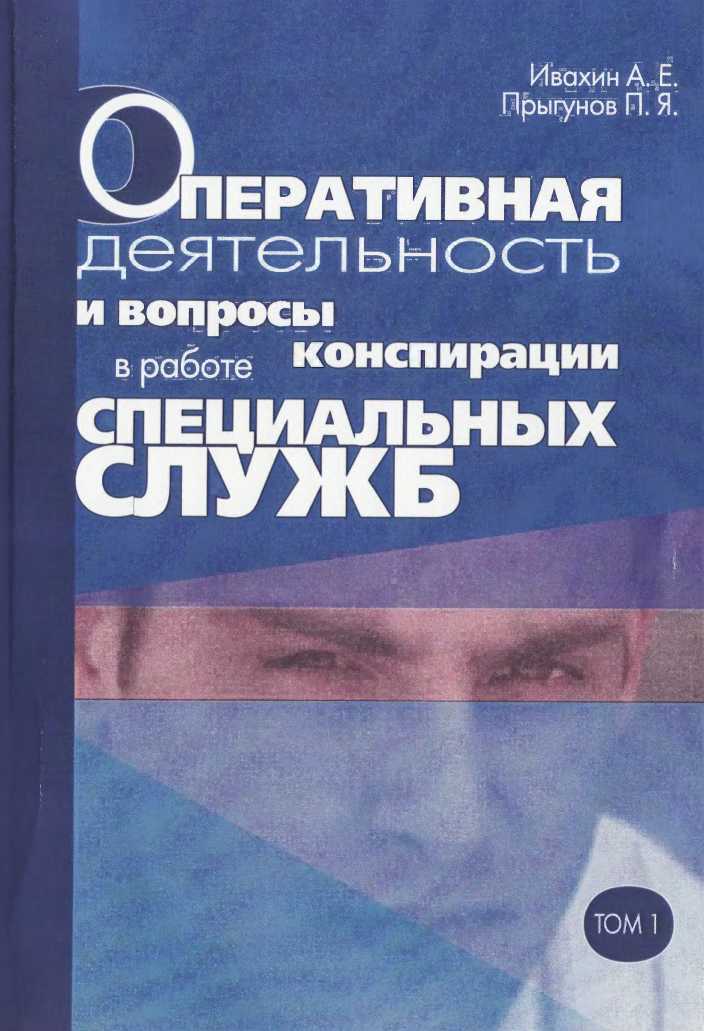

Оперативная деятельность и вопросы конспирации в работе спецслужб. Т. 6 - Анатолий Евгеньевич Ивахин

Книгу Оперативная деятельность и вопросы конспирации в работе спецслужб. Т. 6 - Анатолий Евгеньевич Ивахин читаем онлайн бесплатно полную версию! Чтобы начать читать не надо регистрации. Напомним, что читать онлайн вы можете не только на компьютере, но и на андроид (Android), iPhone и iPad. Приятного чтения!

Шрифт:

Интервал:

Закладка:

Основные требования к криптографической защите информации:

— секретность передаваемой информации достаточно долгое время должна сохраняться при попадании закрытой информации в руки злоумышленника;

— процесс шифрования и дешифрования должен осуществляться автоматически и быть «прозрачным», т. е. не ощутимым для пользователя;

— система шифра и набор ключевых установок не могут быть слишком сложными;

— знание системы шифрования при сохранении ключа в секрете не должно позволять дешифровать информацию;

— избыточность сообщений, вносимая при шифровании, должна быть как можно меньшей.

Практика организации защиты вычислительной техники свидетельствует о необходимости придерживаться следующих принципов обеспечения безопасности информации:

— простота защиты. Простые методы защиты являются, как правило, и более надежными;

— открытость проектирования и функционирования средств безопасности. Эффективность защиты не должна зависеть от секретности разработки, т. к. это позволит быстрее выявить «узкие места» и не даст возможности злоумышленнику использовать их в своих интересах;

— минимизация привилегий по доступу к информации для всех, у кого нет необходимости обладать ею;

— установка ловушек для провоцирования несанкционированных действий, когда, например, регистрируются все, кто пытается обойти систему защиты через специально оставленное «окно»;

— независимость системы управления доступом от пользователей. Все лица, связанные с разработкой и функционированием защиты, не должны быть пользователями системы;

— всеобщность применения средств разграничения доступа ко всему множеству контролируемых субъектов и объектов. Любое исключение из этого множества снижает безопасность;

— приемлемость защиты для пользователей, т. к. в противном случае будут предприниматься попытки обхода;

— устойчивость защиты по времени при неблагоприятных обстоятельствах;

— подконтрольность системы защиты;

— особая личная ответственность лиц, обеспечивающих безопасность информации;

— глубина защиты, т. е. дублирование и перекрытие защиты;

— изоляция и разделение объектов защиты на группы таким образом, чтобы нарушение защиты для одной из групп не повлияло на безопасность других;

— минимизация общих механизмов защиты, что уменьшает возможность нарушения работоспособности всей системы защиты в результате выхода из строя общего механизма защиты, используемого различными пользователями;

— физическая защита, позволяющая предотвращать проникновение злоумышленника в те места, откуда возможны несанкционированные действия;

— запрещение доступа к информации в случае любого сбоя средств защиты, не предусмотренного разработчиками;

— надежности системы защиты: она должна быть полностью специфицирована, протестирована как по отдельным компонентам, так и в комплексе;

— гибкость и адаптивность системы защиты, в частности, возможность целенаправленного изменения параметров системы со стороны администрации, что делает ее более эффективной;

— система защиты должна проектироваться в расчете на возможность несанкционированных действий;

— наиболее важные решения должны приниматься человеком, т. к. компьютерная система не может предусмотреть все возможные ситуации;

— существование средств контроля не должно бросаться в глаза и подлежит сокрытию от тех, к кому они применяются.

Одна из методик ведения промышленного шпионажа предусматривает рассылку по определенным фирмам и организациям специально подготовленного вопросника, ответы на которые позволяют затем в результате обобщения и анализа полученных данных получить секретную информацию по различным вопросам.

Наиболее характерными видами нарушения валютного законодательства и незаконного перевода валютных ценностей за границу являются:

— необоснованный перевод валютных средств иностранным юридическим и физическим лицам (фиктивные контракты, особенно в виде оплаты услуг, проплата штрафов и т. п.);

— перечисление иностранной валюты и перевод имущества субъектами предпринимательской деятельности за границу в качестве взноса в уставной фонд иностранного предприятия без получения на то специальной лицензии;

— полное или частичное неперечисление в установленные законодательством сроки, а также припрятывание валютной выручки от экспорта продукции резидентами;

— превышение установленных законодательством сроков поступления в страну товаров по импортным контрактам со 100-процентной предоплатой.

Иностранная помощь в реализации конверсионных проектов, совместные программы по выходу страны из экономического кризиса и продвижение товаров на мировые рынки могут в любой момент превратиться в откровенное изучение возможностей этой страны, получение маркетинговой и научно-технической информации. Получение такой информации позволяет проводить эффективные мероприятия по предотвращению выхода страны на мировые рынки в качестве возможного конкурента.

Современные системы и средства защиты представляют собой:

— средства передачи и защиты информации;

— средства поиска и обнаружения радиопередающих и звукозаписывающих устройств;

— средства защиты и контроля телефонных и факсовых линий связи;

— средства звукозаписи и скрытого аудиоконтроля;

— системы охранного видеонаблюдения;

— приборы ночного видения;

— системы слежения и обнаружения объектов;

— системы для обнаружения похищенных автомобилей;

— средства радиосвязи;

— средства личной безопасности;

— бронежилеты, пуленепробиваемая одежда и т. д.

Наиболее известные последствия несанкционированного доступа(НСД) к информации банковских компьютеров:

— автоматизированная система банка переводит на определенный счет суммы, возникающие в результате округлений при вычислениях, что позволяет нарушителям, оставаясь незамеченными, получать огромную прибыль;

— автоматизированная система управления поставками обслуживает требования на якобы оплаченные поставки, после отправки товара информация уничтожается;

— утечка из вычислительных систем бирж, банков, предприятий закрытой информации о кредитах, суммах сделок, доходах, состоянии здоровья и т. д. Все это используется злоумышленниками или конкурентами;

— нарушение работоспособности организации на продолжительное время из-за порчи данных, программного обеспечения или оборудования и др.

В первую очередь защиты от НСД требуют такие компоненты компьютерных систем, как ввод информации. С этой целью используется различное оборудование — удаленные терминалы, накопители на гибких магнитных дисках, винчестеры и т. д. Очень часто НСД начинается с сознательного искажения вводимых данных или изъятия важных документов. Второе уязвимое место — прикладное и системное программное обеспечение. Чем сложнее программа, тем более она предрасположена к внесению ошибок и искажений. Опасной разновидностью таких НСД являются «троянские» программы. Вирусная программа маскируется под обычную прикладную и помимо полезных функций совершает считывание или запись чужого секретного файла, изменение защищенного участка оперативной памяти, выдачу блокирующих сигналов на внешние устройства, передачу ложных сообщений на другие ЭВМ в составе сети. «Троянская» программа стремится уничтожить все следы НСД.

Получить информацию из первых рук позволяют электромагнитные наводки и излучения. Любые узлы ПК и ЭВМ периферийных устройств электронных систем обработки информации при работе создают достаточно ощутимые электромагнитные поля и наводки на любые случайные антенны, расположенные вблизи работающей системы. Это могут быть кабели связи, линии электропроводки, пожарная и охранная сигнализации, водопроводные трубы, батареи центрального отопления. Подключение к таким случайным антеннам с помощью специальной

Прочитали книгу? Предлагаем вам поделится своим отзывом от прочитанного(прослушанного)! Ваш отзыв будет полезен читателям, которые еще только собираются познакомиться с произведением.

Уважаемые читатели, слушатели и просто посетители нашей библиотеки! Просим Вас придерживаться определенных правил при комментировании литературных произведений.

- 1. Просьба отказаться от дискриминационных высказываний. Мы защищаем право наших читателей свободно выражать свою точку зрения. Вместе с тем мы не терпим агрессии. На сайте запрещено оставлять комментарий, который содержит унизительные высказывания или призывы к насилию по отношению к отдельным лицам или группам людей на основании их расы, этнического происхождения, вероисповедания, недееспособности, пола, возраста, статуса ветерана, касты или сексуальной ориентации.

- 2. Просьба отказаться от оскорблений, угроз и запугиваний.

- 3. Просьба отказаться от нецензурной лексики.

- 4. Просьба вести себя максимально корректно как по отношению к авторам, так и по отношению к другим читателям и их комментариям.

Надеемся на Ваше понимание и благоразумие. С уважением, администратор knigkindom.ru.

Оставить комментарий

-

Гость Наталья20 февраль 13:16

Не плохо.Сюжет увлекательный. ...

По следам исчезнувших - Лена Александровна Обухова

Гость Наталья20 февраль 13:16

Не плохо.Сюжет увлекательный. ...

По следам исчезнувших - Лена Александровна Обухова

-

Маленькое Зло19 февраль 19:51

Тяжёлое чтиво. Осилила 8 страниц. Не интересно....

Мама для подкидышей, или Ненужная истинная дракона - Анна Солейн

Маленькое Зло19 февраль 19:51

Тяжёлое чтиво. Осилила 8 страниц. Не интересно....

Мама для подкидышей, или Ненужная истинная дракона - Анна Солейн

-

Дора19 февраль 16:50

В общем, семейка медиков устроила из клиники притон: сразу муж с практиканткой, затем жена с главврачом. А если серьезно, ерунда...

Пышка. Ночь с главврачом - Оливия Шарм

Дора19 февраль 16:50

В общем, семейка медиков устроила из клиники притон: сразу муж с практиканткой, затем жена с главврачом. А если серьезно, ерунда...

Пышка. Ночь с главврачом - Оливия Шарм